安卓设备的报毒警报通常源于反病毒引擎对应用包(APK)文件的扫描,这些引擎依赖签名-based检测、启发式分析以及行为模式匹配来识别潜在威胁。然而,这种机制并非完美无缺。假阳性,即合法应用被错误标记为恶意软件的现象,在安卓生态中较为普遍。根据行业观察,领先的反病毒程序有时会将无害代码片段误判为威胁,尤其当应用包含与已知恶意软件相似的优化库或加密模块时。例如,2024年的一项分析显示,某些知名反病毒工具将合法的系统应用如“HTML Viewer”标记为恶意,这显然是由于其处理HTML解析的代码与某些木马的相似性所致。类似地,用户报告显示,应用如The Guardian的beta版本曾被Avast Mobile Security标记为病毒,尽管其在数百万设备上正常运行。如何快速验证安卓报毒的真实性?

这些偏差的根源在于反病毒引擎的更新频率与安卓应用的多样性之间的张力。开发者可能使用开源库,这些库在某些上下文中被滥用,从而触发警报。此外,签名不匹配或未经验证的侧载应用会放大风险。快速验证的首要步骤在于区分真阳性(真实威胁)和假阳性,这要求系统化的方法论,而非依赖单一警报。

初步验证:评估应用来源与完整性

验证过程应从应用来源入手,这是最快速且低成本的步骤。安卓应用的主要分发渠道包括Google Play Store、第三方市场如APKPure,以及直接侧载。优先检查是否来自官方来源:Google Play上的应用经过Google Play Protect的初步审查,该机制使用机器学习模型扫描超过250亿次每日下载,以检测异常行为。如果应用来自可信开发者,如那些拥有数百万安装量和正面评价的实体,则假阳性的概率显著降低。

接下来,检验APK的数字签名。每个合法安卓应用均由开发者私钥签名,使用Android Debug Bridge (ADB)或APK Analyzer工具,可以提取并验证签名证书。命令行示例为:apksigner verify --verbose app.apk,这将输出证书链和过期日期。如果签名匹配开发者的公开密钥(如从其官网获取),则可初步排除篡改风险。举例而言,一款名为Mobdro Pro的假冒VPN应用曾伪装成合法流媒体工具,但其签名与官方开发者不符,导致银行凭证窃取木马Klopatra的植入。通过签名验证,此类伪装可在安装前被识别。

此外,审查应用权限清单至关重要。使用Android Studio的APK Analyzer或在线工具如APK Permissions Viewer,解析AndroidManifest.xml文件。合法应用通常仅请求必要权限,例如一个天气app不应要求访问短信或位置数据以外的敏感资源。过度权限往往是恶意指标:一项2023年的研究显示,恶意应用平均请求12项权限,而合法应用仅为5项。如果权限异常,立即标记为高风险。

多引擎扫描:聚合共识以提升准确性

单一反病毒引擎的局限性显而易见,因此采用多引擎扫描成为标准实践。VirusTotal作为基准工具,支持上传APK并由超过70个引擎(如Kaspersky、ESET和Symantec)进行并行分析。2025年的更新版本引入了行为沙箱集成,进一步减少假阳性率达15%。操作流程简单:从设备导出APK(使用ES File Explorer或ADB pull),上传至virustotal.com,等待5-10分钟结果。如果多数引擎(例如超过50%)未检测到威胁,则很可能为假阳性。

在实际应用中,此方法已证明高效。例如,一位开发者报告其心率监测应用Pulsoid被某些数据库标记为恶意,但VirusTotal显示仅2/70引擎触发警报,确认其为假阳性。类似地,Mubi的安卓应用曾被Avast标记,但多引擎验证澄清了误报。为加速过程,集成本地工具如Malwarebytes的Android版本,它支持离线多引擎模拟,并提供详细的威胁分类报告,包括启发式分数。

静态分析:剖析代码结构而不执行

当多引擎结果分歧时,转向静态分析以深入审查APK内部结构。该方法避免运行潜在恶意代码,适合快速验证。核心工具包括Jadx(用于反编译DEX字节码)和APKTool(用于解包资源)。通过Jadx GUI,开发者可将APK转换为可读Java源代码,搜索可疑模式如硬编码的网络回调或反射调用,这些常見于间谍软件。

例如,分析一个被标记的流媒体应用时,反编译可能揭示嵌入的C&C(Command and Control)服务器URL,这确认了真阳性。反之,如果代码仅包含标准Android API调用,如MediaPlayer类,则为假阳性。2025年推荐的开源工具DroidDetective使用机器学习模型自动化此过程,扫描恶意签名如动态加载的DEX文件,准确率达92%。专业用户可结合MobSF(Mobile Security Framework),一个自动化框架,支持一键生成报告,包括漏洞扫描和证书 pinning检查。

静态分析的逻辑优势在于其确定性:它揭示意图而非行为。举一真实案例,Avast曾将合法的HTML解析器标记为威胁;静态审查显示其代码仅处理DOM树,无数据外泄模块,从而证伪警报。对于非专家,此步骤可在15分钟内完成,远快于全面逆向工程。

动态分析:模拟执行以观察行为

静态方法的局限在于忽略运行时行为,因此动态分析通过沙箱环境模拟执行,提供实时洞察。2025年的领先工具包括Any.Run和Joe Sandbox,它们支持安卓镜像,支持上传APK并监控网络流量、文件I/O和系统调用。过程如下:上传APK至沙箱,触发交互(如模拟用户点击),观察是否出现异常如未经授权的SMS发送或位置泄露。

一项2025年评估显示,CrowdStrike Falcon Sandbox在安卓恶意软件检测中假阳性率低于5%,优于传统AV。例如,分析一款假冒VPN应用时,沙箱捕获了其注入的Klopatra木马尝试窃取银行凭证的网络包,确认了真实威胁。对于假阳性,如系统app的误报,沙箱日志将显示零异常行为,仅标准HTTP请求。

本地替代方案是使用Genymotion或Android Emulator结合PCAPDroid监控流量。此设置允许在隔离VM中运行应用,捕获所有进出数据包。专业提示:启用ADB日志(adb logcat)以追踪权限滥用,如隐秘的AccessibilityService注册,这在间谍软件中常见。动态分析虽需10-20分钟,但其行为证据无可辩驳。

行为监控:实时追踪设备指标

验证不止于单次扫描;持续行为监控可揭示延迟威胁。安卓内置的Google Play Protect提供基础监控,但为增强准确性,部署专用工具如Bitdefender Mobile Security,后者使用AI驱动的异常检测,2025年测试中恶意软件拦截率达99.9%。关键指标包括电池消耗激增(恶意挖矿常见)、未知进程或异常广告弹出。

例如,Norton 360的实时保护模块曾在测试中隔离了一个伪装成游戏的木马,该木马通过后台任务窃取联系人。对于假阳性,监控日志将显示稳定指标,无异常流量。集成TotalAV的WebShield进一步过滤恶意下载,减少初始暴露。

高级用户可利用Strace或Frida框架钩子应用API调用,追踪如getDeviceId()的敏感方法滥用。此方法在2025年安卓pentest工具中流行,如Astra Pentest Suite,提供自动化钩子脚本。

案例研究:从误报到真实威胁的辨析

考察具体案例可强化验证逻辑。2022年,Pulsoid心率应用被误报为恶意;多引擎扫描和静态分析确认其仅使用Bluetooth API,无外泄代码。开发者通过提交样本至AV厂商的白名单,永久化解了警报。

相反,2025年Mobdro Pro案例揭示了真阳性:动态沙箱显示其下载Klopatra后,伪造VPN界面窃取凭证。签名不匹配和过度权限(包括READ_SMS)是早期红旗。另一例是Avast对Guardian app的误报;行为监控显示无异常,继而通过VirusTotal澄清。

这些案例强调分层验证的重要性:从来源到行为,逐步缩小不确定性。

高级技巧:逆向工程与自动化管道

对于顽固案例,逆向工程提供终极验证。使用APKInspector,一款免费开源工具,类似于IDA Pro的反汇编器,可剖析Smali代码,识别混淆或动态加载。2025年更新支持机器学习辅助的恶意模式匹配。结合CuckooDroid沙箱,自动化逆向与动态执行,生成综合报告。

构建自动化管道:脚本化VirusTotal API调用,后接Jadx反编译和Frida钩子。示例Python脚本来整合:使用subprocess运行apksigner,解析输出以触发沙箱上传。此管道可在云环境中运行,适用于企业级验证。

最佳实践:构建鲁棒的验证框架

在日常操作中,采用分层框架:初步来源检查(<1分钟),多引擎扫描(5分钟),选择性静态/动态分析(10-30分钟)。优先工具如Bitdefender(全面保护)和Malwarebytes(轻量扫描),2025年测试确认其低假阳性率。定期更新AV定义,并教育用户识别社会工程攻击,如诱导侧载的钓鱼链接。

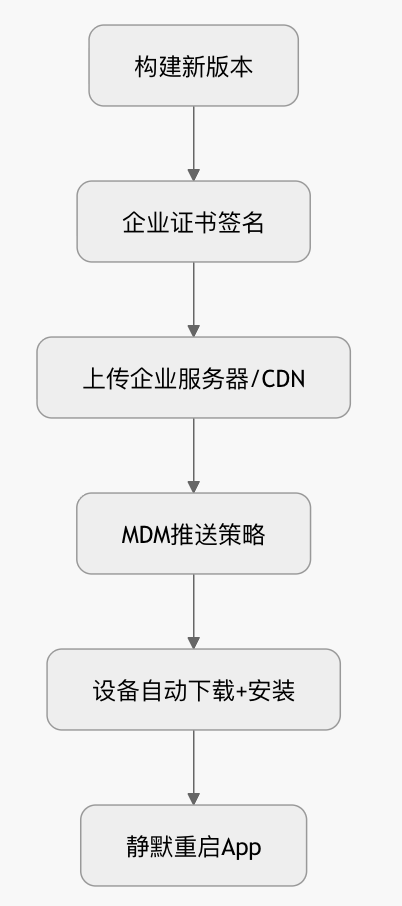

对于开发者,实施ProGuard混淆和Play Integrity API可减少误报风险。最终,此框架不仅验证单个警报,还强化整体安卓安全姿态,确保专业环境中高效决策。